#1:runuser命令

runuser命令使用一个替代的用户或者组ID运行一个Shell。这个命令仅在root用户时有用。

仅以会话PAM钩子运行,并且没有密码提示。如果用一个非root用户,并且该用户没有权限设置user ID,这个命令将会因为程序没有setuid而失败。因runuser不会运行认证和账户PAM钩子,它比su更底层。

语法:

runuser -l userNameHere -c 'command'

runuser -l userNameHere -c '/path/to/command arg1 arg2'

举例来说,作为一个root用户,你也许想检查下oracle用户下的shell资源限制,输入:

# runuser -l oracle -c 'ulimit -SHa'

或者监察下nginx或lighttpd web服务器限制:

# runuser -l nginx -c 'ulimit -SHa'

或

# runuser -l lighttpd -c 'ulimit -SHa'

有时,root用户由于权限(安全)问题不能浏览NFS挂载的共享:

# ls -l /nfs/wwwroot/cyberciti.biz/http

或者

# cd /nfs/wwwroot/cyberciti.biz/http

可能的输出:

-bash: cd: /nfs/wwwroot/cyberciti.biz/http/: Permission denied

尽管如此,apache用户被允许浏览或访问挂载在/nfs/wwwroot/cyberciti.biz/http/下基于nfs的系统:

# runuser -l apache -c 'ls -l /nfs/wwwroot/cyberciti.biz/http/'

或者

# runuser -l apache -c 'cd /nfs/wwwroot/cyberciti.biz/http/; vi index.php'

使用runuser命令,无需使用密码,并且,只能在root用户下使用。

可用选项:

1. -l: 让shell成为登录shell,用 runuser -l PAM 文件替代默认的

2. -g:指定主要的组

3. -G 追加组

4. -c:命令,要传到shell的单个命令

5. --session-command=COMMAND:使用-c传递单个命令道shell中并且不创建新的会话

6. -m: 不重置环境变量。

#2:su命令

su命令允许你成为一个超级用户或者替代用户(substitute user),欺骗用户(spoof user),设置用户(set user)或者切换用户(switch user)。它允许一个Linxu用户切换当前用户到那些你知道密码的目标用户,切换包括与之关联的运行中的控制台(console)或者Shell,它的语法如下:

su -

su - username

切换到root用户

su命令会询问目标用户的密码,在你的shell命令行中输入 su - 来切换到root用户(你必须知道root用户的密码):

vivek@wks01:~$ su -

或者

vivek@wks01:~$ su - root

输出示例:

Password:

root@wks01:/root# logout

vivek@wks01:~$

如果输入了正确的root密码,会话的所有权(这里应该指当前控制台的上下文——译注)将改为root账户。输入logout可以退出一个root登录的shell,输入 whoami或者id命令来验证当前会话的所有者:

whoami

或者

id

用root账户运行命令

语法是:

su - root -c "command"

# OR

su - -c "command arg1"

查看/root目录下的内容,这些原本是普通用户无法访问的,运行:

su - root -c "ls -l /root"

需要注意的是,Linix和一些Unix-like系统有一个wheel用户组,并且只允许这个组内的用户使用su切换到root。

使用su命令来让其他用户运行命令

下面这个命令是切换到oracle的账户,并且显示限制清单:

$ su - oracle -c 'ulimit -aHS'

同样, 如果提供了正确的oracle密码,会话所有权将会变成oracle账户。su命令的日志保存在系统日志中,一般是在/var/log/auth.log(Debian/Ubuntu)或者/var/log/secure(RHEL/CentOS)。

#3: sudo命令

sudo以另外的用户来执行一个命令,但是它跟着一组关于那些用户可以以那些其他用户执行那些命令的规则(有点绕口——译注)。这个规则在/etc/sudoers这个文件中被定义。不像su,sudo验证用户是靠用户自己的密码而不是那个要切换的用户密码。当提供一个审计跟踪命令和他们的参数时(原文:...whileproviding an audit trail of the commands and their arguments——译注)sudo允许一个系统管理员给某些用户(或用户组)委派以root或其他用户来运行某些(或全部)命令的权限。这允许无需在用户之间共享密码就可以在指定宿主上将指定命令委派给指定用户。语法如下:

sudo command

参照下面的这些链接来获取更多信息:

1. 在Linux操作系统如何配置和使用sudo工具1

2. sudo项目主页2

GUI工具注意事项(su和sudo的前端GUI)

gksu 命令是su的前台,gksudo 是sudo的前端。他们的主要用途是用来运行需要root权限但不需要运行一个X terminal emulator和使用直接使用su的图形化命令。语法如下:

gksu [-u <user>] [options] <command>

gksudo [-u <user>] [options] <command>

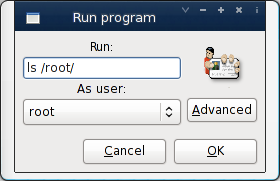

仅输入gksu,将会显示下面这个弹窗:

图1:运行中的gksu

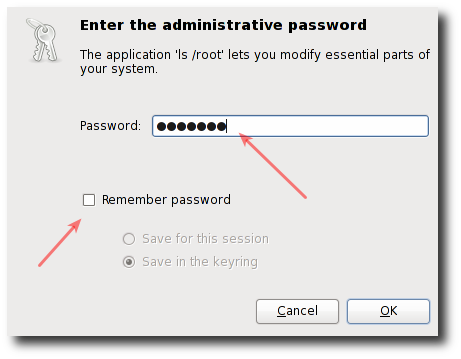

然后,你将会被要求输入root用户的密码:

图2:Gnome gksu对目标用户的验证框

你也可以直接运行下面代码:

gksu -u root 'ls /root'

或,以oracle用户运行命令:

gksu -u oracle 'ulimit -aHS'

或作为root登录:

gksu -u root -l

总结:runuser VS su VS sudo

| 命令 |

root 到 用户 |

用户 到 root |

任意用户 到 任意用户 AnyUser |

认证方式 |

日志文件 |

备注 |

| runuser |

Y |

N |

N |

None |

N/A |

As runuser doesn't run auth and account PAM hooks, it runs with lower overhead than su. |

| su |

Y |

Y |

Y |

Target user's password |

/var/log/auth.log or /var/log/secure |

You must share your password or root password with other users. |

| sudo |

Y |

Y |

Y |

Authenticates users against their own password rather than that of the target user. |

/var/log/auth.log or /var/log/secure |

Allows a system administrator to delegate authority to give certain users (or groups of users) the ability to run some (or all) commands as root or another user while providing an audit trail of the commands. |

请查看man帮助页面来获取更多关于su,sudo,gksu,和gksudo命令的相关信息。

说明:

本文是nixCraft一篇文章的翻译,非常感谢nixCraft提供如此棒的教程,原文可以通过参考的原文连接查看,在翻译中省略了头尾一些非相关信息,同时由于翻译时间有限,是通过边看边译的形式完成此篇博文,错误肯定非常多,还请大家多多指正。

参考:

1. 在Linux操作系统下如何配置和使用sudo(英文页面)

2. sudo项目主页(英文页面)

3. 本篇博客原文(英文页面)